APTs no Brasil: Detecção e neutralização de ameaças avançadas

Anúncios

As Ameaças Persistentes Avançadas (APTs) no Brasil são ataques cibernéticos complexos e furtivos, orquestrados por grupos altamente motivados, que visam infiltrar-se em redes corporativas para roubo de dados, espionagem ou sabotagem, exigindo estratégias de detecção e neutralização proativas para mitigar seus impactos devastadores.

Anúncios

No cenário digital atual, onde a conectividade é a espinha dorsal dos negócios, a proteção contra ataques cibernéticos tornou-se uma prioridade inadiável. No Brasil, as Ameaças Persistentes Avançadas (APTs) representam uma das maiores preocupações para organizações de todos os portes. Estes não são meros ataques oportunistas, mas campanhas meticulosamente planejadas, executadas por adversários com recursos significativos e um objetivo claro. A capacidade de detectar e neutralizar essas ameaças antes que causem prejuízos de milhões é crucial para a sobrevivência e a reputação de qualquer empresa.

O que são Ameaças Persistentes Avançadas (APTs)?

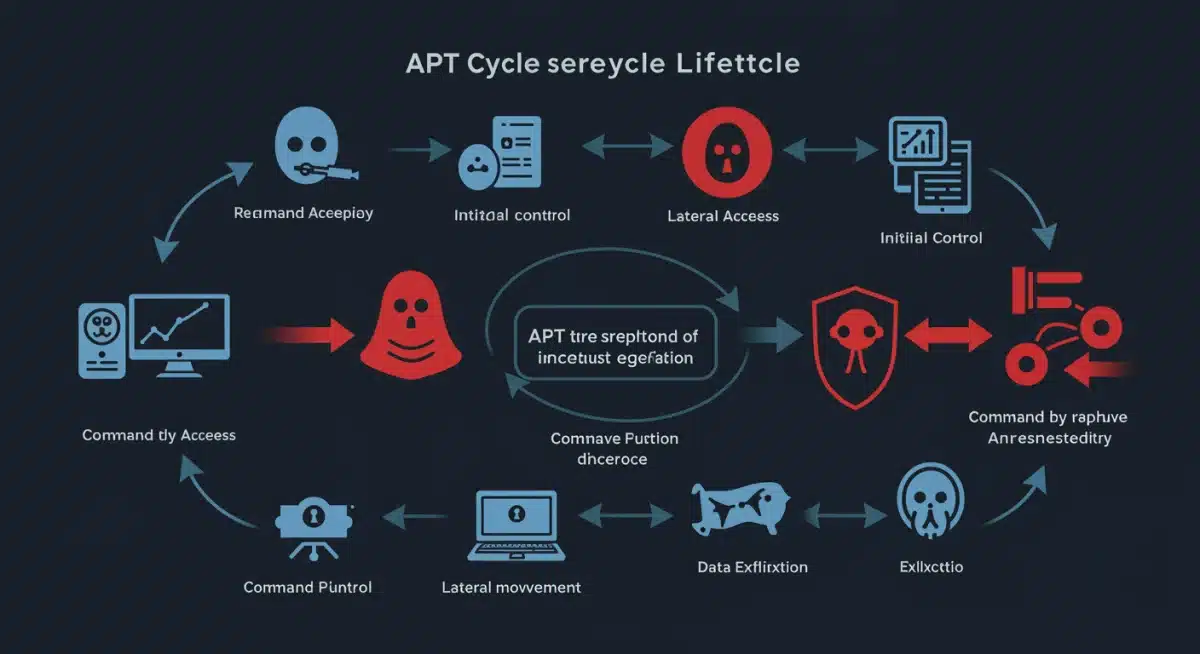

As Ameaças Persistentes Avançadas, ou APTs, são campanhas de ataque cibernético que se distinguem por sua natureza furtiva, prolongada e direcionada. Diferentemente de ataques comuns que buscam ganhos rápidos e generalizados, as APTs são orquestradas por grupos com alta capacidade técnica, frequentemente patrocinados por estados ou com objetivos financeiros muito específicos. Eles se infiltram em uma rede-alvo e permanecem indetectáveis por longos períodos, coletando informações sensíveis ou preparando o terreno para um ataque maior.

Anúncios

A complexidade das APTs reside na sua abordagem multifacetada e na utilização de técnicas avançadas para contornar as defesas tradicionais. Os atacantes investem tempo e recursos consideráveis em reconhecimento, engenharia social e exploração de vulnerabilidades zero-day, tornando a detecção um desafio constante para as equipes de segurança. Compreender a metodologia dessas ameaças é o primeiro passo para desenvolver uma defesa eficaz.

Características principais das APTs

- Furtividade: Operam de forma discreta para evitar detecção.

- Persistência: Mantêm acesso à rede-alvo por períodos prolongados.

- Direcionamento: Visam organizações ou setores específicos.

- Recursos Avançados: Utilizam ferramentas e técnicas sofisticadas.

Em suma, as APTs são uma categoria de ataques cibernéticos que exigem uma resposta de segurança igualmente avançada, focada não apenas na prevenção, mas na detecção contínua e na resposta rápida a incidentes. A sua natureza complexa e o potencial de causar danos significativos tornam-nas um dos maiores desafios de cibersegurança da atualidade.

O cenário das APTs no Brasil: Riscos e impactos

O Brasil, uma economia emergente e um dos maiores mercados digitais do mundo, tornou-se um alvo atraente para grupos de APTs. Setores estratégicos como financeiro, energia, governo e telecomunicações são particularmente visados, devido ao valor dos dados que detêm e à criticidade de suas operações. Os impactos de um ataque bem-sucedido podem ser devastadores, indo muito além das perdas financeiras diretas.

Empresas brasileiras enfrentam o desafio de proteger infraestruturas digitais complexas com orçamentos de segurança muitas vezes limitados, em comparação com seus pares globais. Isso cria um ambiente propício para que APTs operem com maior liberdade, explorando lacunas na segurança e na conscientização dos usuários. A sofisticação desses ataques aumenta a cada dia, exigindo uma evolução constante das estratégias de defesa.

Setores mais visados e tipos de ataques

Os atacantes de APTs no Brasil frequentemente buscam acesso a informações confidenciais, segredos comerciais, dados de propriedade intelectual e informações de identificação pessoal (PII). Os ataques podem variar desde a exfiltração silenciosa de dados até a interrupção de serviços críticos, como observado em incidentes recentes que afetaram empresas de infraestrutura e serviços públicos.

- Setor Financeiro: Roubo de dados de clientes, fraudes e manipulação de transações.

- Governo: Espionagem, acesso a informações classificadas e interrupção de serviços públicos.

- Indústria: Roubo de propriedade intelectual e sabotagem de sistemas de controle industrial.

- Saúde: Exfiltração de dados de pacientes e interrupção de operações hospitalares.

A realidade das APTs no Brasil é um lembrete constante da necessidade de vigilância e investimento em cibersegurança. As empresas devem reconhecer que não é uma questão de “se” serão atacadas, mas “quando”, e a preparação é a chave para minimizar os danos.

Estratégias de detecção de APTs: Sinais e ferramentas

Detectar Ameaças Persistentes Avançadas é um processo complexo que exige uma abordagem multifacetada e o uso de tecnologias avançadas. Diferente de malwares genéricos que podem ser bloqueados por antivírus tradicionais, as APTs são projetadas para evadir essas defesas, tornando a detecção um jogo de gato e rato. A chave está em identificar padrões anômalos e comportamentos suspeitos que indicam a presença de um invasor.

Uma estratégia eficaz de detecção envolve a combinação de inteligência de ameaças, monitoramento contínuo, análise de comportamento e o uso de ferramentas especializadas. Não existe uma solução única que garanta 100% de proteção, mas a implementação de múltiplas camadas de segurança aumenta significativamente as chances de identificar uma APT em suas fases iniciais.

Sinais comuns de uma APT

- Atividade incomum na rede: Grandes volumes de dados sendo transferidos para fora da rede durante horas incomuns.

- Logins suspeitos: Tentativas de login de locais geográficos incomuns ou em horários não convencionais.

- Aumento do tráfego DNS: Consultas incomuns a servidores DNS, indicando comunicação com servidores de comando e controle.

- Vulnerabilidades exploradas: Exploração de vulnerabilidades conhecidas ou zero-day que não foram corrigidas.

Ferramentas como SIEM (Security Information and Event Management), EDR (Endpoint Detection and Response) e plataformas de inteligência de ameaças são essenciais para coletar, correlacionar e analisar eventos de segurança. A capacidade de identificar pequenas anomalias em um mar de dados é o que permite às equipes de segurança “ver” as APTs antes que elas causem danos significativos. A detecção precoce é fundamental para minimizar o impacto de um ataque.

Neutralizando APTs: Resposta a incidentes e contenção

Uma vez que uma APT é detectada, a fase de neutralização torna-se crítica. A resposta a incidentes deve ser rápida, coordenada e baseada em um plano bem definido. O objetivo principal é conter a ameaça, erradicá-la da rede e restaurar as operações normais, minimizando a exfiltração de dados ou outros danos. A contenção é particularmente desafiadora em ataques APT devido à sua natureza persistente e à capacidade dos atacantes de manter múltiplos pontos de acesso.

A contenção eficaz de uma APT exige mais do que simplesmente bloquear um endereço IP ou remover um malware. É necessário identificar todos os pontos de entrada, os caminhos de movimento lateral e os mecanismos de persistência utilizados pelos atacantes. Isso frequentemente envolve uma investigação forense aprofundada para entender o escopo completo do comprometimento e garantir que a ameaça seja completamente eliminada.

Passos essenciais na neutralização

- Contenção: Isolar os sistemas comprometidos para evitar a propagação da ameaça.

- Erradicação: Remover todos os vestígios do atacante da rede, incluindo backdoors e ferramentas.

- Recuperação: Restaurar os sistemas e dados afetados a um estado seguro.

- Análise Post-Mortem: Aprender com o incidente para fortalecer as defesas futuras.

A colaboração entre equipes internas de segurança, inteligência de ameaças e, em alguns casos, consultores externos, é vital para uma neutralização bem-sucedida. Cada minuto conta, e uma resposta ágil pode ser a diferença entre um incidente controlado e um desastre de grandes proporções. A neutralização de APTs não é apenas um desafio técnico, mas também um teste de resiliência e coordenação organizacional.

Melhores práticas para prevenção e defesa contra APTs

A prevenção é sempre a melhor estratégia contra qualquer tipo de ameaça cibernética, e com as APTs não é diferente. Embora a detecção e neutralização sejam cruciais, investir em defesas proativas pode reduzir significativamente a probabilidade de um ataque bem-sucedido. Uma abordagem em camadas, combinando tecnologia, processos e conscientização humana, é fundamental.

As organizações devem adotar uma postura de segurança de “confiança zero”, onde nenhum usuário ou dispositivo é automaticamente confiável, independentemente de sua localização ou função. Isso significa implementar autenticação multifator, segmentação de rede robusta e controles de acesso rigorosos. Além disso, a atualização contínua de sistemas e a correção de vulnerabilidades são medidas básicas, mas essenciais.

Pilares de uma defesa robusta

A defesa contra APTs exige uma combinação de tecnologias avançadas e uma cultura de segurança forte. A adoção de frameworks de segurança reconhecidos, como o NIST Cybersecurity Framework, pode ajudar as organizações a estruturar suas defesas e a identificar lacunas. A proteção contra APTs é um processo contínuo de adaptação e melhoria.

- Segmentação de Rede: Limitar o movimento lateral dos atacantes dentro da rede.

- Autenticação Multifator (MFA): Adicionar uma camada extra de segurança aos acessos.

- Gestão de Vulnerabilidades: Identificar e corrigir falhas de segurança proativamente.

- Treinamento de Conscientização: Educar funcionários sobre engenharia social e práticas seguras.

Em resumo, a prevenção e a defesa contra APTs são um investimento contínuo em tecnologia, pessoas e processos. Ao adotar uma abordagem proativa e em camadas, as organizações podem fortalecer sua resiliência e reduzir o risco de serem vítimas desses ataques sofisticados.

O papel da inteligência de ameaças e da colaboração

No combate às Ameaças Persistentes Avançadas, a inteligência de ameaças desempenha um papel insubstituível. Ela fornece insights sobre as táticas, técnicas e procedimentos (TTPs) utilizados pelos adversários, permitindo que as organizações antecipem ataques e fortaleçam suas defesas de forma proativa. A inteligência de ameaças pode vir de diversas fontes, incluindo feeds de segurança, relatórios de pesquisa e informações compartilhadas entre pares da indústria.

A colaboração é outro pilar fundamental. Nenhum setor ou organização pode combater as APTs isoladamente. A troca de informações sobre ameaças e vulnerabilidades entre empresas, agências governamentais e comunidades de cibersegurança fortalece a postura defensiva de todos. No Brasil, iniciativas de compartilhamento de inteligência são cada vez mais importantes para criar uma frente unida contra esses ataques.

Benefícios da inteligência de ameaças

A inteligência de ameaças não é apenas sobre dados; é sobre transformar esses dados em conhecimento acionável. Isso permite que as equipes de segurança priorizem riscos, aprimorem suas ferramentas de detecção e desenvolvam estratégias de resposta mais eficazes. A capacidade de entender o inimigo é uma vantagem estratégica crucial.

- Detecção Proativa: Identificar ameaças antes que elas causem danos.

- Melhora da Resposta: Acelerar a contenção e erradicação de ataques.

- Otimização de Recursos: Focar investimentos de segurança onde são mais necessários.

- Previsão de Ameaças: Antecipar as próximas TTPs dos atacantes.

A colaboração e a inteligência de ameaças são, portanto, componentes essenciais de uma estratégia de cibersegurança moderna e eficaz. Ao unir forças e compartilhar conhecimentos, o Brasil pode construir uma defesa mais robusta contra as Ameaças Persistentes Avançadas e proteger sua infraestrutura digital vital.

| Ponto Chave | Breve Descrição |

|---|---|

| O que são APTs | Ataques cibernéticos furtivos, persistentes e direcionados, com objetivos específicos de longo prazo. |

| Impacto no Brasil | Riscos elevados para setores estratégicos, com potencial de prejuízos financeiros e danos à reputação. |

| Detecção e Neutralização | Exigem estratégias multifacetadas, tecnologias avançadas e resposta rápida a incidentes para conter a ameaça. |

| Prevenção e Colaboração | Adotar postura de confiança zero, treinamento e compartilhar inteligência de ameaças fortalecem a defesa. |

Perguntas frequentes sobre APTs no Brasil

A principal diferença reside na persistência e no direcionamento. Enquanto ataques comuns são frequentemente oportunistas e buscam ganhos rápidos, as APTs são campanhas prolongadas e focadas em alvos específicos, com o objetivo de manter acesso e exfiltrar dados por longos períodos.

Setores como financeiro, governamental, energia, telecomunicações e indústria são os mais visados. Isso ocorre devido ao alto valor dos dados que processam e à criticidade de suas operações, tornando-os alvos atrativos para espionagem ou sabotagem.

Melhorar a detecção de APTs envolve a implementação de ferramentas como SIEM e EDR, monitoramento contínuo de anomalias na rede, análise de comportamento de usuários e entidades, e o uso de inteligência de ameaças para identificar TTPs conhecidas.

Sim, a engenharia social continua sendo uma das técnicas mais eficazes e frequentemente utilizadas por grupos de APTs. Ataques de phishing altamente direcionados e outras táticas de manipulação humana são cruciais para o acesso inicial a muitas redes corporativas.

A colaboração é fundamental. Compartilhar inteligência de ameaças, melhores práticas e informações sobre incidentes entre empresas, governo e comunidades de segurança fortalece a defesa coletiva, permitindo uma resposta mais rápida e eficaz contra esses adversários.

Conclusão

As Ameaças Persistentes Avançadas (APTs) representam um desafio complexo e em constante evolução para as organizações no Brasil. A sua natureza furtiva e os objetivos de longo prazo exigem uma abordagem de cibersegurança que vá além das defesas tradicionais. Investir em tecnologias avançadas de detecção, como SIEM e EDR, implementar uma cultura de confiança zero, e promover a conscientização dos funcionários são passos essenciais. Além disso, a inteligência de ameaças e a colaboração entre os diversos atores do ecossistema de cibersegurança são cruciais para construir uma defesa robusta e resiliente. Ao adotar essas estratégias, as empresas brasileiras podem não apenas se proteger contra prejuízos milionários, mas também fortalecer sua posição no cenário digital global.