Inteligência de ameaças cibernéticas: 3 ferramentas essenciais para 2025

Anúncios

A inteligência de ameaças cibernéticas é fundamental para proteger empresas e dados no Brasil, e três ferramentas se mostram indispensáveis em 2025 para monitorar e antecipar ataques, garantindo proatividade na segurança digital.

Anúncios

A segurança digital é um desafio crescente, especialmente no cenário brasileiro, onde a sofisticação dos ataques cibernéticos evolui constantemente. Entender e aplicar a inteligência de ameaças cibernéticas é mais do que uma necessidade; é a base para qualquer estratégia de defesa eficaz. Este artigo explora as três ferramentas essenciais que empresas e profissionais de segurança no Brasil devem considerar para monitorar e antecipar ataques em 2025, garantindo resiliência e proteção contra as ameaças mais recentes.

Anúncios

A crescente necessidade da inteligência de ameaças cibernéticas no Brasil

O cenário de ameaças cibernéticas no Brasil tem se tornado cada vez mais complexo e volumoso. Com a digitalização acelerada de serviços e a expansão do trabalho remoto, a superfície de ataque para criminosos cibernéticos aumentou exponencialmente. Empresas de todos os portes, do pequeno negócio à grande corporação, tornaram-se alvos potenciais, e os impactos de um ataque bem-sucedido podem ser devastadores, indo desde perdas financeiras e roubo de dados até danos irreparáveis à reputação.

Nesse contexto, a inteligência de ameaças cibernéticas (CTI) emerge como um pilar fundamental da cibersegurança. Não basta apenas reagir a incidentes; é preciso antecipar, entender as táticas dos adversários e fortalecer as defesas proativamente. A CTI fornece insights acionáveis sobre ameaças emergentes, vulnerabilidades e perfis de atacantes, permitindo que as organizações tomem decisões informadas e implementem contramedidas antes que um ataque se concretize.

O que é inteligência de ameaças e por que ela é vital?

A inteligência de ameaças é o conhecimento baseado em evidências, incluindo contexto, mecanismos, indicadores, implicações e recomendações acionáveis sobre um risco ou ativo existente ou emergente. Ela ajuda as organizações a compreenderem quem as está atacando, por que as estão atacando e quais ferramentas e táticas estão usando. No Brasil, essa compreensão é crucial devido à particularidade de certas ameaças, como golpes de phishing direcionados e malwares bancários, que frequentemente exploram lacunas culturais e tecnológicas específicas.

- Prevenção Proativa: Identifica ameaças antes que elas causem danos.

- Resposta Otimizada: Melhora a velocidade e eficácia na resposta a incidentes.

- Tomada de Decisão: Apoia decisões estratégicas de segurança com dados concretos.

- Redução de Riscos: Minimiza a exposição a vulnerabilidades conhecidas e emergentes.

Em suma, a CTI transforma dados brutos sobre ameaças em informações compreensíveis e aplicáveis. Ela permite que as equipes de segurança mudem de uma postura reativa para uma postura proativa, identificando padrões de ataque, compreendendo as motivações dos adversários e implementando defesas mais robustas e adaptadas à realidade brasileira. Isso não só protege os ativos digitais, mas também garante a continuidade dos negócios e a confiança dos clientes.

Plataformas de inteligência de ameaças (TIPs): O centro de operações

As Plataformas de Inteligência de Ameaças (TIPs) são as ferramentas essenciais para consolidar, analisar e gerenciar os vastos volumes de dados de inteligência que circulam sobre ameaças cibernéticas. Em um mundo onde a informação é poder, ter uma TIP robusta é como ter um cérebro centralizado que processa e organiza todos os sinais de alerta, permitindo uma visão clara e acionável do cenário de riscos. No Brasil, onde a diversidade de ameaças é grande, uma TIP bem implementada pode ser a diferença entre a detecção precoce e um incidente catastrófico.

Essas plataformas coletam feeds de inteligência de diversas fontes, que podem incluir feeds públicos, comerciais, governamentais e até mesmo informações de comunidades de segurança. Elas normalizam esses dados, removem redundâncias e os contextualizam, tornando-os compreensíveis e utilizáveis pelas equipes de segurança. Sem uma TIP, as equipes seriam sobrecarregadas por uma enxurrada de alertas e dados brutos, dificultando a identificação das ameaças mais críticas.

Como as TIPs funcionam na prática?

Uma TIP típica opera por meio de várias etapas. Primeiro, ela ingere dados de diversas fontes, como feeds de reputação de IP, listas de domínios maliciosos, relatórios de vulnerabilidades e informações sobre campanhas de phishing. Em seguida, ela correlaciona esses dados, buscando padrões e ligações entre diferentes indicadores de comprometimento (IoCs). Por exemplo, se um endereço IP específico aparece em múltiplos feeds como malicioso e está tentando acessar a rede da empresa, a TIP prioriza esse alerta.

- Coleta Automatizada: Agrega dados de fontes variadas de forma contínua.

- Normalização e Enriquecimento: Padroniza e adiciona contexto aos dados brutos.

- Correlação de Eventos: Identifica relações entre diferentes IoCs e eventos de segurança.

- Integração com Ferramentas Existentes: Conecta-se a SIEMs, firewalls e EDRs para automação.

Além da coleta e correlação, as TIPs oferecem funcionalidades de gerenciamento do ciclo de vida da inteligência de ameaças, desde a pesquisa e análise até a disseminação e aplicação das informações. Elas permitem que os analistas criem regras personalizadas, visualizem tendências e gerem relatórios detalhados, facilitando a comunicação com a alta gerência e a tomada de decisões estratégicas. Para o mercado brasileiro, isso significa uma capacidade aprimorada de combater ameaças localizadas e globais, adaptando-se rapidamente às novas táticas dos atacantes.

Ferramentas de análise de comportamento de rede (NBA): Detectando anomalias

As ferramentas de Análise de Comportamento de Rede (NBA) representam a segunda categoria essencial de inteligência de ameaças para 2025 no Brasil. Enquanto as TIPs focam na inteligência externa e na agregação de dados conhecidos, as soluções NBA se concentram no que está acontecendo dentro da sua própria rede. Elas monitoram o tráfego de rede em tempo real, aprendendo o que é considerado comportamento “normal” e identificando desvios que podem indicar atividades maliciosas, mesmo aquelas que as assinaturas tradicionais não detectariam.

A beleza das ferramentas NBA reside na sua capacidade de detectar ameaças “zero-day” ou ataques internos que não dependem de malwares conhecidos. Elas conseguem identificar padrões de comunicação incomuns, acessos a recursos não autorizados, transferências de dados suspeitas e outras anomalias que sinalizam um comprometimento. Em um ambiente corporativo brasileiro, onde a engenharia social e os ataques internos são preocupações reais, a NBA oferece uma camada de segurança inestimável.

Identificando o “novo normal” e as ameaças ocultas

O funcionamento das ferramentas NBA geralmente envolve algoritmos de aprendizado de máquina e inteligência artificial que constroem um perfil de comportamento base para cada usuário, dispositivo e aplicação na rede. Qualquer atividade que se desvie significativamente desse perfil é sinalizada como uma anomalia. Por exemplo, um funcionário que de repente começa a acessar servidores de dados em horários incomuns ou a transferir grandes volumes de informações para um destino externo pode ser um indicador de um ataque de exfiltração de dados ou de uma conta comprometida.

- Detecção de Anomalias: Identifica comportamentos incomuns de usuários e dispositivos.

- Prevenção de Ameaças Internas: Ajuda a detectar atividades maliciosas de funcionários ou contas comprometidas.

- Visibilidade Abrangente: Oferece uma visão detalhada do tráfego e atividades na rede.

- Detecção de Ataques Zero-Day: Capacidade de identificar ameaças desconhecidas que não possuem assinaturas.

Além disso, as ferramentas NBA são excelentes para identificar movimentos laterais dentro da rede, onde um atacante, após obter acesso inicial, tenta se mover para outros sistemas para elevar privilégios ou encontrar alvos mais valiosos. Isso é crucial para conter ataques antes que eles se espalhem por toda a infraestrutura. A implementação de NBA no Brasil permite que as empresas tenham uma vigilância constante sobre seu ambiente interno, complementando a inteligência externa fornecida pelas TIPs e oferecendo uma defesa mais completa e adaptável.

Sistemas de informações e gerenciamento de eventos de segurança (SIEMs): A consolidação da segurança

Os Sistemas de Informações e Gerenciamento de Eventos de Segurança (SIEMs) são a terceira ferramenta indispensável em 2025 para a inteligência de ameaças cibernéticas no Brasil. O SIEM atua como o agregador final, coletando e correlacionando logs e eventos de segurança de praticamente todas as fontes dentro de uma infraestrutura de TI: servidores, estações de trabalho, dispositivos de rede, aplicações, sistemas de detecção de intrusão (IDS/IPS) e, crucialmente, as TIPs e ferramentas NBA. Ele oferece uma visão centralizada e em tempo real do status de segurança de toda a organização.

A principal função de um SIEM é fornecer contexto e priorização para os inúmeros alertas gerados por diferentes sistemas de segurança. Sem um SIEM, as equipes de segurança seriam inundadas por alertas desconectados, dificultando a identificação de um ataque em andamento ou a compreensão da sua amplitude. No ambiente brasileiro, onde a conformidade regulatória e a necessidade de auditoria são cada vez maiores, o SIEM também desempenha um papel vital na geração de relatórios e na demonstração da postura de segurança.

Orquestrando a resposta e a análise forense

Um SIEM não apenas coleta dados; ele aplica regras e algoritmos complexos para identificar padrões de ataque, comportamentos suspeitos e violações de políticas de segurança. Ele pode, por exemplo, correlacionar um alerta de uma TIP sobre um IP malicioso com tentativas de conexão de um dispositivo interno a esse IP, gerando um incidente de alta prioridade. Essa capacidade de correlação é o que transforma dados brutos em inteligência acionável.

- Centralização de Logs: Agrega eventos de segurança de todas as fontes.

- Correlação de Eventos em Tempo Real: Identifica padrões e incidentes complexos.

- Alerta e Notificação: Notifica equipes de segurança sobre ameaças críticas.

- Conformidade e Auditoria: Facilita a geração de relatórios de conformidade e investigações forenses.

Além de alertar, muitos SIEMs modernos incorporam funcionalidades de orquestração, automação e resposta de segurança (SOAR), permitindo que as equipes automatizem tarefas de resposta a incidentes, como bloquear IPs maliciosos ou isolar máquinas comprometidas. Isso acelera a resposta e reduz o tempo de permanência de um atacante na rede. Para empresas brasileiras, a implementação de um SIEM robusto é um passo fundamental para alcançar uma postura de segurança madura, integrando a inteligência externa e interna em uma única plataforma de gerenciamento e resposta.

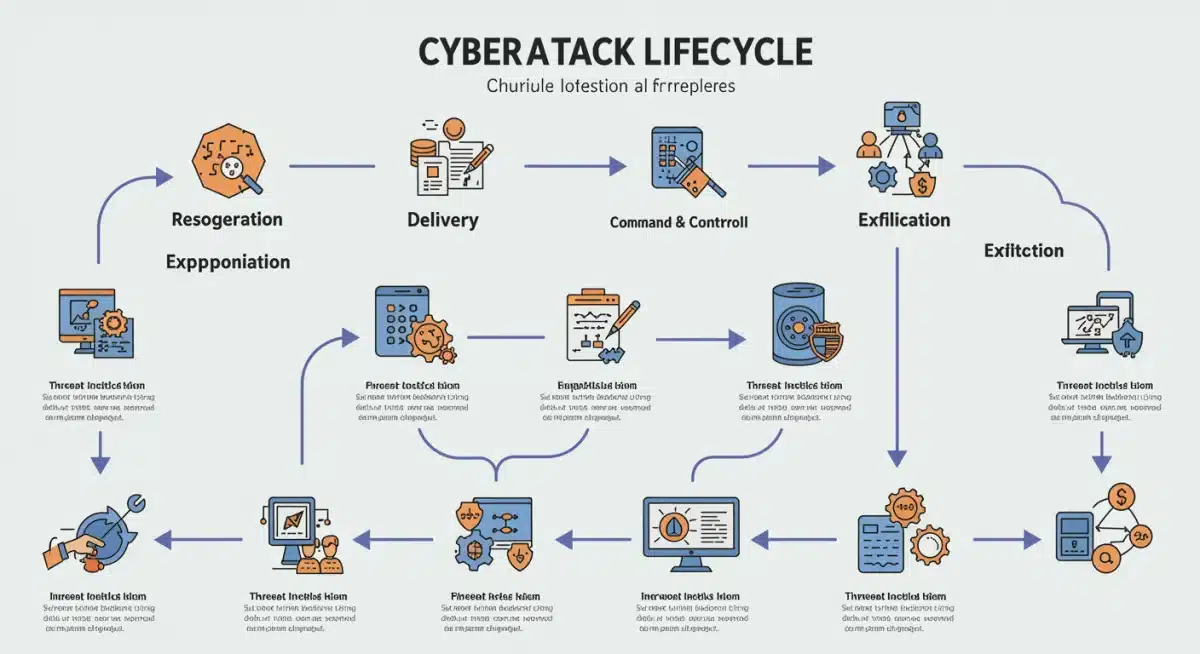

A sinergia entre as ferramentas: Construindo uma defesa multicamadas

Embora cada uma das ferramentas — Plataformas de Inteligência de Ameaças (TIPs), Ferramentas de Análise de Comportamento de Rede (NBA) e Sistemas de Informações e Gerenciamento de Eventos de Segurança (SIEMs) — tenha seu valor individual, a verdadeira força reside na sua integração e sinergia. No contexto brasileiro de 2025, onde as ameaças são multifacetadas e persistentes, uma defesa eficaz exige uma abordagem multicamadas que combine a inteligência externa com a visibilidade interna e a capacidade de orquestração.

Imagine o cenário: uma TIP fornece informações sobre uma nova campanha de phishing que está mirando o setor financeiro no Brasil. Essa inteligência é alimentada ao SIEM. Simultaneamente, uma ferramenta NBA detecta um padrão de acesso incomum por um usuário que trabalha no departamento financeiro, tentando acessar um site que se assemelha a um dos domínios maliciosos identificados pela TIP. O SIEM, ao correlacionar esses dois eventos, gera um alerta de alta prioridade, permitindo que a equipe de segurança investigue e contenha a ameaça antes que ela se materialize em um comprometimento sério.

Fluxo de trabalho integrado para máxima proteção

Essa integração cria um fluxo de trabalho de segurança coeso e eficiente. A inteligência externa da TIP informa as regras e detecções do SIEM e da NBA, enquanto o SIEM e a NBA fornecem dados internos que enriquecem a inteligência e validam as ameaças. Por exemplo, a NBA pode identificar um novo tipo de comportamento malicioso que, após análise, pode ser retroalimentado à TIP para enriquecer seu banco de dados de ameaças. O SIEM atua como o maestro, orquestrando a coleta, análise e resposta.

- Visão Holística: Combina inteligência externa e interna para uma perspectiva completa.

- Detecção Aprimorada: Melhora a precisão na identificação de ameaças complexas.

- Resposta Coordenada: Permite uma resposta rápida e eficiente a incidentes.

- Redução de Falsos Positivos: O contexto adicional ajuda a filtrar alertas irrelevantes.

Para empresas brasileiras, essa abordagem integrada é fundamental para construir uma postura de cibersegurança robusta e adaptável. Ela permite que as organizações não apenas respondam a ataques, mas também os antecipem, compreendam o cenário de ameaças em constante mudança e fortaleçam suas defesas de forma contínua. Investir na integração dessas três ferramentas é, portanto, um investimento na resiliência e na proteção do futuro digital do Brasil.

Desafios e considerações na implementação no Brasil

A implementação de um ecossistema robusto de inteligência de ameaças cibernéticas no Brasil, embora essencial, não está isenta de desafios. O cenário local apresenta particularidades que exigem atenção e planejamento cuidadoso. A escassez de profissionais qualificados em cibersegurança, o custo de licenciamento de algumas soluções de ponta e a necessidade de adaptação às regulamentações locais, como a LGPD, são fatores que as organizações devem considerar.

Além disso, a diversidade de infraestruturas de TI nas empresas brasileiras, que muitas vezes combinam sistemas legados com tecnologias modernas, pode dificultar a integração de novas ferramentas. É crucial que as empresas busquem soluções que ofereçam flexibilidade e capacidade de adaptação a diferentes ambientes. A escolha de fornecedores com presença e suporte local também é um diferencial importante para garantir uma implementação bem-sucedida e um suporte contínuo.

Superando obstáculos e maximizando o investimento

Para superar esses desafios, as empresas brasileiras podem adotar algumas estratégias. Investir na capacitação de suas equipes internas é fundamental, seja por meio de treinamentos ou parcerias com instituições de ensino. A busca por soluções de código aberto ou modelos de serviço gerenciado (MDR – Managed Detection and Response) pode ser uma alternativa para empresas com orçamentos mais limitados, permitindo acesso a tecnologias avançadas sem o ônus de gerenciamento completo.

- Escassez de Talentos: Investir em treinamento e certificações para equipes internas.

- Custo de Soluções: Avaliar opções de código aberto ou serviços gerenciados (MDR).

- Integração de Legados: Priorizar soluções com alta flexibilidade e capacidade de integração.

- Conformidade Regulatória: Garantir que as ferramentas auxiliem na aderência à LGPD e outras normas.

Outra consideração importante é a relevância da inteligência de ameaças para o contexto brasileiro. Optar por feeds de inteligência que incluam dados específicos sobre malwares, campanhas de phishing e atores de ameaças que visam o Brasil pode aumentar significativamente a eficácia das ferramentas. A colaboração com outras empresas e órgãos governamentais para o compartilhamento de informações sobre ameaças também pode enriquecer o ecossistema de inteligência de ameaças do país. Ao abordar esses pontos, as organizações podem maximizar o retorno sobre o investimento em segurança e fortalecer suas defesas contra o cenário cibernético em constante evolução no Brasil.

O futuro da inteligência de ameaças no Brasil em 2025 e além

Olhando para 2025 e os anos seguintes, a inteligência de ameaças cibernéticas no Brasil continuará a evoluir, impulsionada por avanços tecnológicos e pela crescente sofisticação dos atacantes. A integração de inteligência artificial (IA) e aprendizado de máquina (ML) nessas ferramentas será ainda mais profunda, permitindo uma análise preditiva e uma detecção de anomalias mais precisas e em tempo real. A capacidade de prever ataques antes mesmo que eles comecem se tornará um diferencial competitivo crucial.

Além disso, a automação será fundamental. As soluções de segurança não apenas identificarão ameaças, mas também iniciarão respostas automatizadas, como o isolamento de sistemas comprometidos ou o bloqueio de IPs maliciosos, minimizando o tempo de exposição e a carga sobre as equipes de segurança. A colaboração e o compartilhamento de inteligência entre setores e entre o público e o privado também se intensificarão, criando uma rede de defesa mais robusta e abrangente em todo o país.

Tendências e inovações que moldarão o cenário

Uma das tendências mais marcantes será a “democratização” da inteligência de ameaças. Soluções mais acessíveis e fáceis de usar, incluindo serviços baseados em nuvem, permitirão que pequenas e médias empresas (PMEs) no Brasil também se beneficiem da CTI, que antes era restrita a grandes corporações. A segurança da cadeia de suprimentos também ganhará destaque, com a inteligência de ameaças sendo usada para avaliar riscos em parceiros e fornecedores.

- IA e ML Avançadas: Detecção preditiva e análise de comportamento ainda mais sofisticadas.

- Automação de Resposta: Ações de contenção e remediação automatizadas.

- Compartilhamento de Inteligência: Colaboração aprimorada entre entidades para uma defesa coletiva.

- CTI Democratizada: Acesso facilitado para PMEs através de serviços em nuvem.

O foco na inteligência contextualizada e acionável será intensificado, com ferramentas fornecendo não apenas dados, mas também recomendações claras e priorizadas para as equipes de segurança. A resiliência cibernética se tornará um objetivo central, e a inteligência de ameaças será a bússola que guiará as organizações brasileiras na navegação por um cenário digital cada vez mais perigoso, garantindo a proteção de dados, sistemas e a continuidade dos negócios em face de desafios futuros.

| Ferramenta Essencial | Breve Descrição e Função |

|---|---|

| Plataformas de Inteligência de Ameaças (TIPs) | Consolidam, analisam e gerenciam dados de inteligência de múltiplas fontes, oferecendo insights acionáveis sobre ameaças externas. |

| Análise de Comportamento de Rede (NBA) | Monitora o tráfego interno da rede para detectar anomalias, comportamentos suspeitos e ataques zero-day ou internos. |

| SIEMs (Gerenciamento de Eventos de Segurança) | Centraliza logs e eventos de segurança, correlaciona dados de TIPs e NBAs para uma visão holística e orquestra a resposta a incidentes. |

| Sinergia entre as Ferramentas | A integração das ferramentas cria uma defesa multicamadas, aprimorando a detecção, a antecipação e a resposta a ameaças. |

Perguntas frequentes sobre inteligência de ameaças cibernéticas

É o conhecimento contextualizado sobre ameaças digitais, crucial para antecipar e prevenir ataques. Em 2025, no Brasil, sua importância reside na crescente sofisticação dos ataques e na necessidade de proatividade para proteger dados e infraestruturas críticas, garantindo a continuidade dos negócios e a conformidade com regulamentações.

Uma TIP centraliza e analisa dados de ameaças de diversas fontes, transformando-os em alertas acionáveis. Ela permite que sua empresa identifique padrões de ataque, compreenda táticas de adversários e priorize defesas, protegendo-se contra campanhas de phishing, malwares e outras ameaças direcionadas.

As ferramentas NBA monitoram o tráfego interno da rede para detectar desvios do comportamento normal. Elas são essenciais para identificar ameaças internas, ataques zero-day e movimentos laterais de atacantes, fornecendo uma camada de segurança que complementa a detecção baseada em assinaturas e inteligência externa.

O SIEM agrega e correlaciona logs e eventos de segurança de toda a infraestrutura de TI, incluindo dados de TIPs e NBAs. Ele fornece uma visão unificada e em tempo real do status de segurança, facilitando a detecção de incidentes complexos, a orquestração da resposta e a conformidade regulatória.

Sim, é possível. Embora algumas soluções sejam caras, existem alternativas como ferramentas de código aberto e serviços de segurança gerenciados (MDR) que democratizam o acesso à inteligência de ameaças. Priorizar a capacitação da equipe e buscar parceiros com presença local também são estratégias eficazes para otimizar o investimento.

Conclusão: Fortalecendo a defesa digital do Brasil

Em um cenário de ameaças cibernéticas em constante evolução, especialmente no Brasil de 2025, a adoção de uma estratégia robusta de inteligência de ameaças é mais do que uma vantagem competitiva; é uma necessidade fundamental para a sobrevivência e a prosperidade digital. As Plataformas de Inteligência de Ameaças (TIPs), as ferramentas de Análise de Comportamento de Rede (NBA) e os Sistemas de Informações e Gerenciamento de Eventos de Segurança (SIEMs) representam os pilares dessa defesa. A integração dessas três ferramentas cria um ecossistema de segurança que não apenas detecta e responde a ataques, mas os antecipa, transformando a postura de segurança de reativa para proativa. Investir nessas tecnologias e na capacitação de equipes é o caminho para proteger dados, garantir a continuidade dos negócios e construir um futuro digital mais seguro para o Brasil.